ADFSのクレームルールで外部アクセスをブロックする方法

- エンジニアR

- 2019年9月24日

- 読了時間: 2分

更新日:2025年4月2日

あまりに当たり前すぎるのかこういう記事がわかりやすい形でなかったので残しておきます。

例として、Office365とADFSでフェデレーションしたときにクレームルールを書く場合を記載します。

・[ADFSの管理]を開き、[ADFS] - [信頼関係] - [証明書利用者信頼]を選択する。

・[Microsoft Office 365 Identity Platform]を右クリックし、[要求規則の編集]をクリックする。

・[発行承認規則]タブを選択し、[規則の追加]をクリックする。

・[規則テンプレートの選択]が表示されるので、[要求規則テンプレート]に[カスタム規則を使用して要求を送信]を選択し、[次へ]をクリックする。

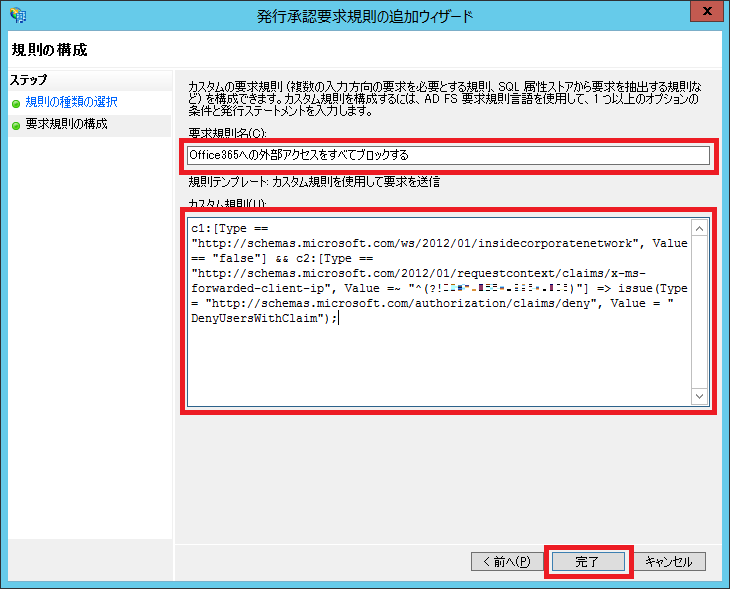

・[規則の構成]が表示されるので、[要求規則名]と[カスタム規則]に以下を入力し、[完了]をクリックする。

要求規則名:Office365への外部アクセスをすべてブロックする

カスタム規則:c1:[Type == "http://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork", Value == "false"] && c2:[Type == "http://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-forwarded-client-ip", Value =~ "^(?!1\.1\.1\.1)"] => issue(Type = "http://schemas.microsoft.com/authorization/claims/deny", Value = " DenyUsersWithClaim");

^(?!1\.1\.1\.1)の箇所は、社内のグローバルIPアドレスが1.1.1.1の場合です。

社内のグローバルIPアドレスが200.200.200.200の場合は^(?!200\.200\.200\.200)で入力します。

他にIPレンジなどで指定する場合など、以下に記載の方法で可能です。

■ IP アドレス範囲の作成

・作成された規則を選択し、[↑]ボタンをクリックし順位を変更し、[OK]をクリックする。

以上でクレームルールの作成と設定は完了です。

外部からログインできないことを確認して終わりになります。

ADFS周りはまだわからないこともあるので、何かあればまた追加しますね。

コメント